- Trong tuần vừa qua (từ 3/6 đến 9/6), hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

- Trong tuần vừa qua (từ 3/6 đến 9/6), hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Theo bản tin cảnh báo an toàn thông tin tuần của NCSC, trong tuần vừa qua, các tổ chức quốc tế đã công bố và cập nhật ít nhất 525 lỗ hổng, trong đó có 98 lỗ hổng mức Cao, 123 lỗ hổng mức Trung bình, 08 lỗ hổng mức Thấp và 296 lỗ hổng chưa đánh giá. Trong đó có ít nhất 108 lỗ hổng cho phép chèn và thực thi mã lệnh.

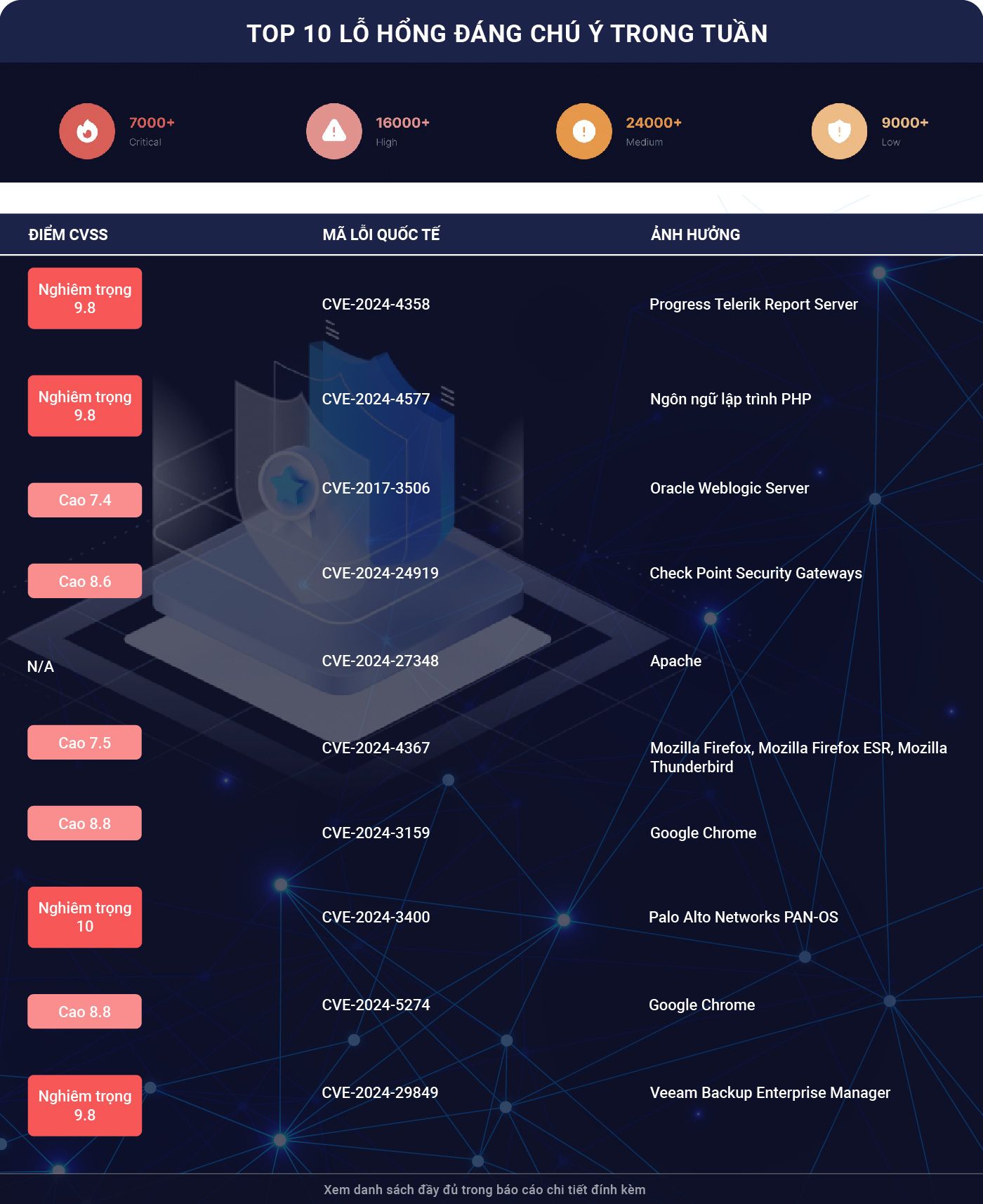

Hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

|

| Ảnh minh họa |

Trong đó, đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Telerik, ngôn ngữ lập trình PHP và Oracle, cụ thể:

CVE-2024-4356 (Điểm CVSS: 9.8 - Nghiêm trọng): Là lỗ hổng bỏ qua bước xác thực tồn tại trên Progress Telerik Report Server phiên bản cũ hơn 2024 Q1 (10.0.24.305) trên IIS, cho phép đối tượng tấn công có thể truy cập và thực hiện các hành vi trái phép trên chức năng hạn chế của máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4577 (Điểm CVSS: 9.8 - Nghiêm trọng): Là lỗ hổng tồn tại trong ngôn ngữ lập trình PHP trên Apache và PHP-CGI của Windows. Lỗ hổng xảy ra do Windows sử dụng hành vi “Best-Fit” để thay thế ký tự trong command line cung cấp tới hàm Win32 API. Đối tượng tấn công có thể khai thác lỗ hổng để truyền các tùy chỉnh độc hại tới binary PHP qua đó biết được mã nguồn, thực thi đoạn mã PHP tùy ý trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thai thác trong thực tế.

CVE-2017-3506 (Điểm CVSS: 7.4 - Cao): Lỗ hổng tồn tại trên thành phần Oracle WebLogic Server của Oracle Fusion Middleware cho phép đối tượng tấn công với khả năng truy cập vào hệ thống mạng của máy chủ qua giao thức HTTP, có thể truy cập và thực hiện các hành vi trái phép tới dữ liệu máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

|

| Top 10 lỗ hổng đáng chú ý trong tuần qua |

Tuần vừa qua tại Việt Nam, có rất nhiều máy chủ, thiết bị có thể trở thành nguồn phát tán tấn công DRDoS. Theo thống kê của NCSC, trong tuần có 40.819 (tăng so với tuần trước 39.409) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS. Các thiết bị này đang mở sử dụng các dịch vụ NTP (123), DNS (53), Chargen (19). Trong tuần, có 111 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 90 trường hợp tấn công lừa đảo (Phishing), 21 trường hợp tấn công cài cắm mã độc.

Trên thế giới có nhiều địa chỉ IP/domain độc hại được các nhóm đối tượng tấn công sử dụng làm máy chủ C&C trong botnet. Những địa chỉ này cho phép nhóm đối tượng điều khiển thiết bị thuộc các mạng botnet để thực hiện các hành vi trái phép như triển khai tấn công DDoS, phát tán mã độc, gửi thư rác, truy cập và đánh cắp dữ liệu trên thiết bị. Trong tuần, ghi nhận 20 địa chỉ IP/domain thuộc botnet có ảnh hưởng tới người dùng Việt Nam.

Thống kê của NCSC cũng cho biết, trong tuần đã có 388 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam phản ánh về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: Các mạng xã hội, ngân hàng, thư điện tử...

PV