- Theo Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), trong tuần, từ 17/6/2024 đến 23/6/2024, các tổ chức quốc tế đã công bố và cập nhật ít nhất 991 lỗ hổng, trong đó có 244 lỗ hổng mức Cao, 448 lỗ hổng mức Trung bình, 28 lỗ hổng mức Thấp và 271 lỗ hổng chưa đánh giá.

- Theo Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC), trong tuần, từ 17/6/2024 đến 23/6/2024, các tổ chức quốc tế đã công bố và cập nhật ít nhất 991 lỗ hổng, trong đó có 244 lỗ hổng mức Cao, 448 lỗ hổng mức Trung bình, 28 lỗ hổng mức Thấp và 271 lỗ hổng chưa đánh giá.

|

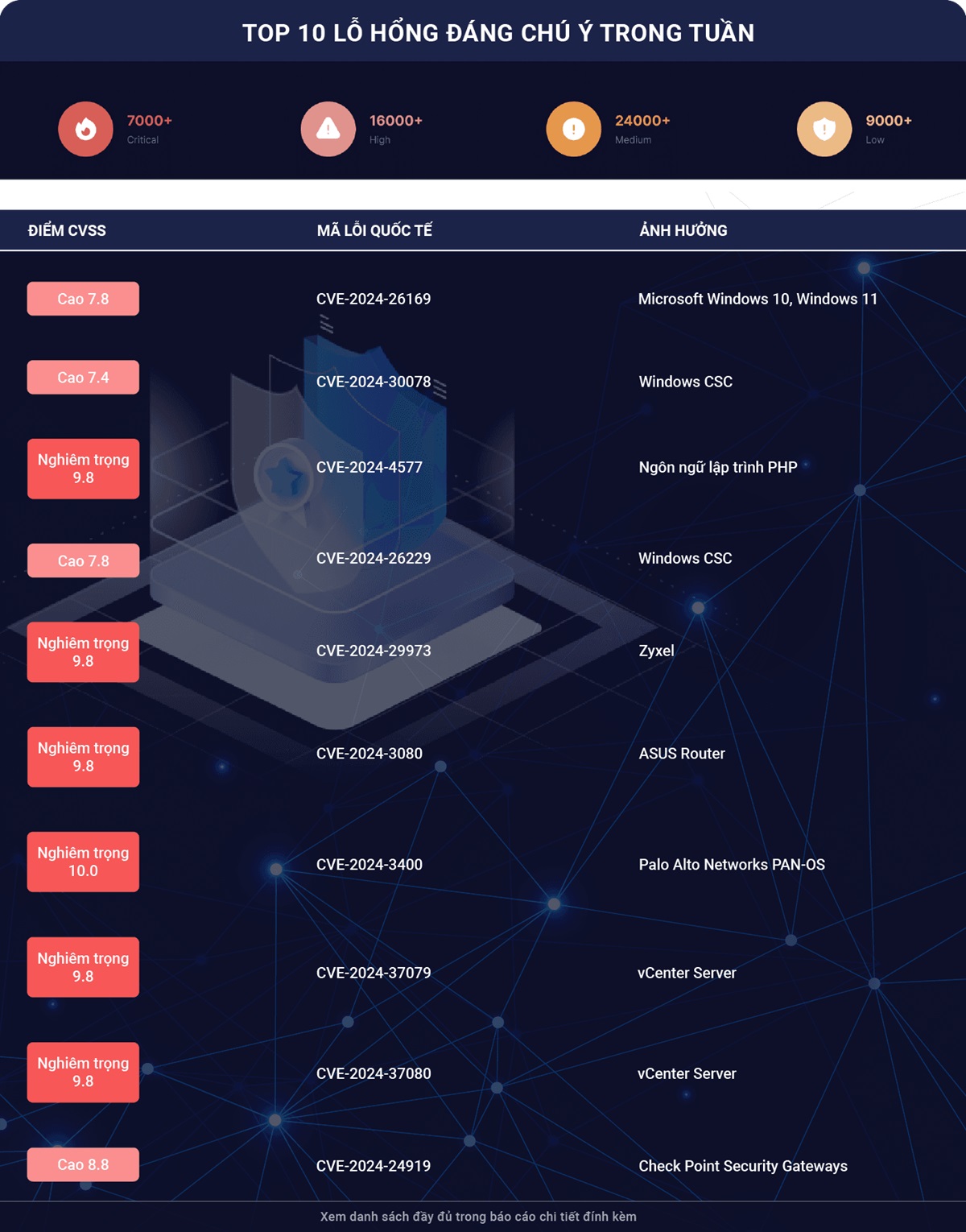

Trong số đó, có ít nhất 275 lỗ hổng cho phép chèn và thực thi mã lệnh. Ngoài ra, tuần hệ thống kỹ thuật của NCSC cũng đã ghi nhận TOP 10 lỗ hổng đáng chú ý, là những lỗ hổng có mức độ nghiêm trọng cao hoặc đang bị khai thác trong môi trường thực tế bởi các nhóm tấn công.

Đáng chú ý có 03 lỗ hổng ảnh hưởng các sản phẩm của Microsoft và ngôn ngữ lập trình PH, cụ thể:

CVE-2024-26169 (Điểm CVSS: 7.8 - Cao): Lỗ hổng tồn tại trên Microsoft Windows Error Reporting cho phép đối tượng tấn công leo thnag đặc quyền. Hiện lỗ hổng đã có mã khai thác và đang bị khai thác trong thực tế.

CVE-2024-4577 (Điểm CVSS: 9.8 - Nghiêm trọng): Là lỗ hổng tồn tại trong ngôn ngữ lập trình PHP trên Apache và PHP-CGI của Windows. Lỗ hổng xảy ra do Windows sử dụng hành vi “Best-Fit” để thay thế kí tự trong command line cung cấp tới hàm Win32 API. Đối tượng tấn công có thể khai thác lỗ hổng để truyền các tùy chỉnh độc hại tới binary PHP qua đó biết được mã nguồn, thực thi đoạn mã PHP tùy ý trên máy chủ. Hiện lỗ hổng đã có mã khai thác và đang bị khai thai thác trong thực tế.

CVE-2024-30078 (Điểm CVSS: 8.8 - Cao): Là lỗ hổng tồn tại trên driver Wi-Fi của Microsoft Windows cho phép đối tượng tấn công thực thi mã từ xa sử dụng các gói tin độc hại. Hiện lỗ hổng đang bị khai thác trong thực tế.

|

Thống kê nguy cơ, các cuộc tấn công mạng vào Việt Nam trong tuần cho thấy, tại Việt Nam, có rất nhiều máy chủ, thiết bị có thể trở thành nguồn phát tán tấn công DRDoS. Trong tuần có 39.057 (giảm so với tuần trước 40.304) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS. Các thiết bị này đang mở sử dụng các dịch vụ NTP (123), DNS (53), Chargen (19).

Trong tuần, có 121 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam: 105 trường hợp tấn công lừa đảo (Phishing), 16 trường hợp tấn công cài cắm mã độc.

Trên thế giới có nhiều địa chỉ IP/domain độc hại được các nhóm đối tượng tấn công sử dụng làm máy chủ C&C trong botnet. Những địa chỉ này cho phép nhóm đối tượng điều khiển thiết bị thuộc các mạng botnet để thực hiện các hành vi trái phép như triển khai tấn công DDoS, phát tán mã độc, gửi thư rác, truy cập và đánh cắp dữ liệu trên thiết bị.

|

| Một số trường hợp cần nâng cao cảnh giác |

Trong tuần, ghi nhận 20 địa chỉ IP/domain thuộc botnet có ảnh hưởng tới người dùng Việt Nam. Đã có 965 phản ánh trường hợp lừa đảo do người dùng Internet Việt Nam phản ánh về Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) qua hệ thống tại địa chỉ https://canhbao.khonggianmang.vn. Qua kiểm tra, phân tích có nhiều trường hợp lừa đảo giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: Các mạng xã hội, ngân hàng, thư điện tử,...

Trong các bản tin an toàn không gian mạng phát đi hàng tuần, NCSC luôn có khuyến nghị đối với các cơ quan, đơn vị. Đối với các nguy cơ, cảnh báo an toàn thông tin, các đơn vị cần thường xuyên cập nhật thông tin (như các chiến dịch tấn công của các nhóm APT, thông tin IoC kèm theo từng chiến dịch, điểm yếu lỗ hổng đang bị lợi dụng để khai thác,…), rà soát trên các hệ thống thống thông tin để phát hiện và ngăn chặn, xử lý kịp thời.

Đối với các cảnh báo về điểm yếu, lỗ hổng bảo mật, đơn vị cần lưu ý theo dõi và cập nhật bản vá cho các lỗ hổng liên quan đến sản phẩm đang sử dụng. Ngoài ra, các đơnvị chủ động cập nhật các thông tin về các rủi ro an toàn thông tin mạng tại địa chỉ https://alert.khonggianmang.vn.

Đối với các cảnh báo nguy cơ về tấn công từ chối dịch vụ, tấn công web, đơn vị cần rà soát, hạn chế tối đa việc mở các cổng dịch vụ có thể bị lợi dụng để thực hiện tấn công từ chối dịch vụ; thường xuyên kiểm tra, rà soát máy chủ web để kịp thời phát hiện và xử lý nguy cơ tấn công.

Bên cạnh đó, đối với các IP/tên miền được đề cập trong mục Danh sách IP/tên miền độc hại có nhiều kết nối từ Việt Nam, đơn vị cần kiểm tra và xử lý các thiết bị trong toàn bộ hệ thống mạng nếu có dấu hiệu kết nối đến các tên miền độc hại mà Cục ATTT đã chia sẻ.

Đối với các website giả mạo thống kê tại mục Tấn công lừa đảo người dùng Việt Nam, đề nghị các đơn vị, tổ chức, doanh nghiệp cần chủ động rà quét, phát hiện sớm các website lừa đảo giả mạo tổ chức của mình, cảnh báo sớm đến người dùng của nhằm ngăn chặn các hoạt động lừa đảo đến người dùng, đảm bảo an toàn thông tin cho người dùng, bảo vệ chính thương hiệu của tổ chức.

PV