- Hơn 50% trong số 90.310 máy chủ được phát hiện đang triển khai dịch vụ Tinyproxy trên Internet dễ bị tấn công bởi một lỗ hổng bảo mật nghiêm trọng chưa được vá trong công cụ proxy HTTP/HTTPS.

- Hơn 50% trong số 90.310 máy chủ được phát hiện đang triển khai dịch vụ Tinyproxy trên Internet dễ bị tấn công bởi một lỗ hổng bảo mật nghiêm trọng chưa được vá trong công cụ proxy HTTP/HTTPS.

Lỗ hổng có định danh CVE-2023-49606, điểm CVSS là 9,8 trên thang 10, được Cisco Talos mô tả là một lỗi use-after-free ảnh hưởng đến các phiên bản 1.10.0 và 1.11.1 (phiên bản mới nhất hiện có).

Trong một tư vấn bảo mật vào tuần trước, Talos cho biết: “Một tiêu đề (header) HTTP độc hại có thể kích hoạt việc sử dụng lại bộ nhớ đã giải phóng trước đó, dẫn đến gây hỏng bộ nhớ và có thể dẫn đến việc thực thi mã từ xa (RCE)”. “Kẻ tấn công không cần xác thực có thể kích hoạt lỗ hổng này”.

|

Nói cách khác, kẻ đe dọa chưa được xác thực có thể gửi một HTTP Connection header độc hại để kích hoạt lỗ hổng gây hỏng bộ nhớ, dẫn đến việc thực thi mã từ xa.

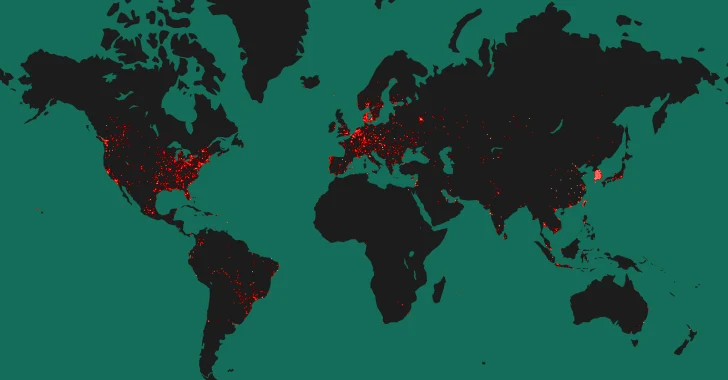

Theo dữ liệu được chia sẻ bởi công ty quản lý bề mặt tấn công Censys, tính đến ngày 3/5/2024, trong số 90.310 máy chủ đang triển khai dịch vụ Tinyproxy trên Internet công cộng, có 52.000 (khoảng 57%) đang sử dụng phiên bản Tinyproxy dễ bị tấn công.

Phần lớn các máy chủ có thể truy cập công khai được đặt tại Mỹ (32.846), Hàn Quốc (18.358), Trung Quốc (7.808), Pháp (5.208) và Đức (3.680).

Talos, đơn vị đã báo cáo vấn đề từ ngày 22/12/2023, đã phát hành bằng chứng khai thác (PoC) cho lỗ hổng, chỉ ra cách vấn đề phân tích cú pháp các kết nối HTTP Connection có thể bị lạm dụng để gây ra sự cố, hoặc dẫn đến việc thực thi mã trong một số trường hợp.

Tuy nhiên, những nhà bảo trì Tinyproxy không biết về báo cáo này do Talos đã gửi báo cáo đến một "địa chỉ email đã lỗi thời". Các nhà bảo trì cho biết rằng họ mới được nhà bảo trì phần mềm Debian Tinyproxy thông báo vấn đề này vào ngày 5 tháng 5 năm 2024.

Người dùng được khuyến nghị nên cập nhật lên phiên bản mới nhất ngay khi chúng có sẵn. Các nhà bảo trì cũng khuyến cáo rằng dịch vụ Tinyproxy không nên được mở công khai trên Internet.

PV (thehackernews.com/tinnhiemmang.vn)